NexShield es una extensión maliciosa para navegadores Chromium, detectada a comienzos de enero, que se presenta como un bloqueador de anuncios ligero y eficiente, aunque en realidad oculta un sofisticado mecanismo de ataque dirigido especialmente contra entornos corporativos. Esta amenaza, que ha llegado a descargarse al menos 5.000 veces desde la Chrome Web Store, representa una nueva estrategia para evadir controles de seguridad y comprometer ordenadores mediante la distribución encubierta de malware.

Mecanismo de infección y funcionamiento

La campaña conocida como CrashFix utiliza NexShield, una extensión que clona casi en su totalidad el código de uBlock Origin Lite, un bloqueador de anuncios popular. Sin embargo, la versión maliciosa incluye un archivo background.js con aproximadamente 3 KB de código que ejecuta tareas ocultas de telemetría y recopila información del sistema de forma encubierta. Para evitar ser detectada, la extensión retrasa su actividad maliciosa durante 60 minutos mediante la API Chrome Alarms, lo que dificulta su análisis por parte de los sistemas de seguridad.

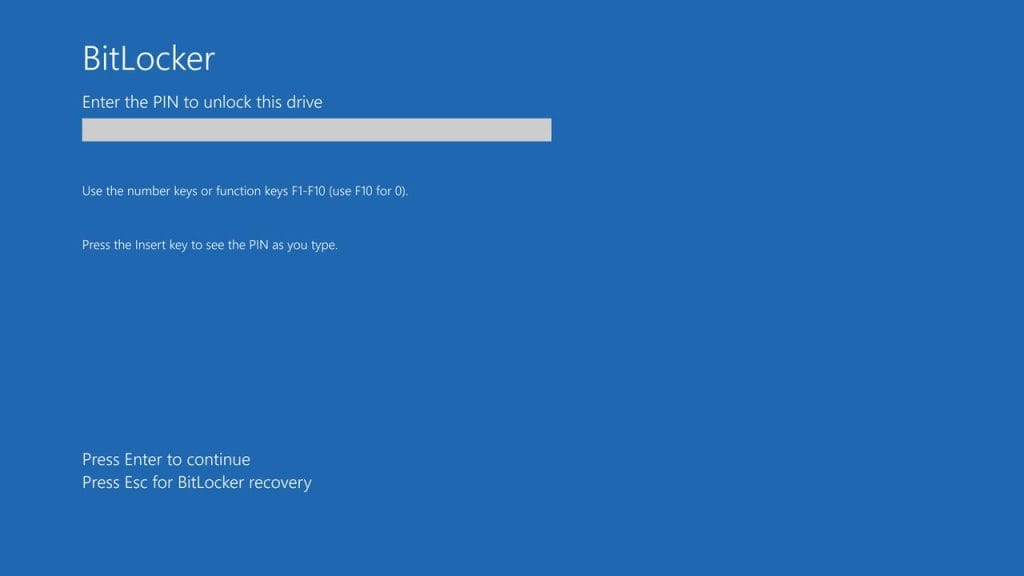

La extensión provoca deliberadamente un fallo en el navegador mediante la creación de un número ilimitado de conexiones con chrome.runtime, agotando la memoria, CPU y RAM, lo que hace que las pestañas se congelen y el navegador colapse. Tras este bloqueo, NexShield muestra un mensaje emergente falso denominado CrashFix, que imita un diagnóstico del propio navegador Chrome.

Este procedimiento busca engañar al usuario para que ejecute manualmente un payload en PowerShell que la extensión copia automáticamente al portapapeles y que debe ser lanzado a través de la herramienta Ejecutar (Win+R). Esta parte del ataque es fundamental para comprometer el sistema con código dañino.

Diferenciación según el entorno

El actor detrás de esta campaña, identificado como KongTuke, ha diseñado NexShield para que se comporte de forma distinta según el tipo de sistema en el que se instala. En ordenadores que forman parte de un dominio corporativo, la extensión descarga un troyano de acceso remoto (RAT) llamado ModeloRAT, desarrollado en Python. Este malware realiza un reconocimiento avanzado del entorno, ejecuta comandos PowerShell, modifica entradas en el Registro de Windows e inyecta otros payloads para ampliar el control sobre el dispositivo.

En equipos individuales o no vinculados a dominios empresariales, sin embargo, el comportamiento malicioso queda restringido a mostrar un mensaje de prueba (“TEST PAYLOAD!!!”) sin llegar a desplegar la infección completa. Esta segmentación apunta a que el objetivo principal de la campaña son los entornos corporativos, donde el impacto puede ser mayor.

Difusión y eliminación

NexShield fue promovida mediante malvertising, apareciendo como resultado patrocinado en búsquedas de Google relacionadas con bloqueadores de anuncios. La extensión, que llegó a encontrarse en la Chrome Web Store bajo el identificador cpcdkmjddocikjdkbbeiaafnpdbdafmi, fue eliminada por Google tras la detección de su comportamiento malicioso. La cuenta registrada en la tienda utiliza un correo electrónico alaynna6899@gmail.com y atribuye falsamente la autoría a Raymond Hill, creador del uBlock Origin legítimo.

La amenaza fue reportada inicialmente por la firma de seguridad Huntress a mediados de enero y ha sido objeto de análisis en múltiples medios especializados. A pesar de que no hay indicios de una infección masiva fuera del ámbito empresarial, la complejidad del ataque y el uso de técnicas para evadir detección subrayan la necesidad de extremar la precaución en la instalación de extensiones y en la gestión de accesos en entornos corporativos.

La utilización de NexShield como vector para ModeloRAT representa una evolución en las campañas de malware que adoptan tácticas cada vez más sofisticadas para introducir código malicioso bajo la apariencia de herramientas legítimas, especialmente las vinculadas a la mejora de la experiencia de navegación. Pese a la eliminación en la tienda oficial, la amenaza persiste mientras se mantenga activa la infraestructura asociada y la práctica del malvertising como método de distribución.